微软DART发布BlueKeep远程桌面服务漏洞安全补丁

微软安全检测与响应团队(DART)的使命,旨在保护该公司的客户免受网络安全问题的影响,同时尽快修复可能出现的安全问题。今年 5 月,DART 团队发布了针对远程执行代码漏洞 —— CVE-2019-0708(又称 BlueKeep 远程桌面服务漏洞)的安全补丁。其严重性在于无需用户的交互,即有可能被攻击者所利用。

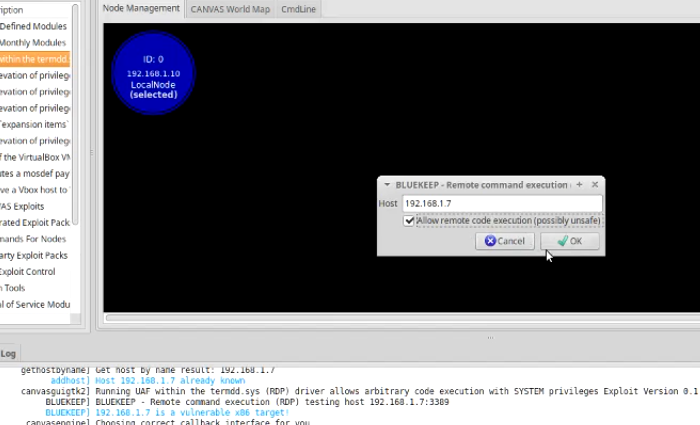

事实上,攻击者可借助远程桌面协议(RDP)连接到目标系统,然后对受害者的系统加以控制。此外,BlueKeep 攻击还可向蠕虫一样被复制和传播,从而引发类似 WannaCry 的大规模勒索软件攻击。

今天,DART 团队再次向所有用户发出警告,建议大家尽快更新他们的 Windows 操作系统。如果尚未安装补丁,请务必及时部署这一缓解措施。

之所以再三强调此事,是因为补丁发布和蠕虫病毒爆发之间存在着一定的时间联系。过去的经验表明,即便补丁推出已有数月,仍会有大量粗心的用户熟视无睹。

鉴于 5 月份的补丁已经修复了 BlueKeep 安全漏洞,这段时间还是很容易让人掉以轻心的,意味着极有可能发生大规模的 BlueKeep 漏洞攻击。

此外,微软建议用户启用网络级别身份验证(NLA),以防止通过远程桌面协议(RDP)进行未经身份验证的访问。

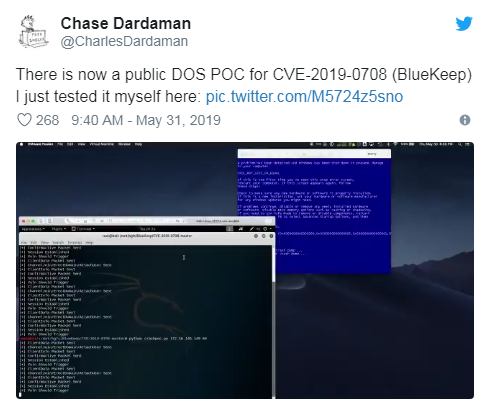

遥测数据表明,当前至少有 40 万系统是 BlueKeep 漏洞攻击的潜在目标。DART 注意到,漏洞利用代码已经能够被所有人看到 —— 包括别有用心的恶意行为者。

有鉴于此,我们敦促所有 Windows 用户立即采取行动,堵上 CVE-2019-0708 这个远程桌面协议的安全漏洞。