Windows所有版本需更新至最新版本应对NanoCore RAT安全漏洞

几周前,网络安全公司 Eclypsium 的研究人员透露,几乎所有大型硬件制造商都存在一个安全漏洞,允许恶意应用程序在用户层级上获得内核权限,从而实现对固件和硬件的直接访问。研究人员对一系列硬件制造商和 BIOS 供应商展开了研究,涵盖了东芝、华硕、华为、英特尔、英特尔等知名大厂。此外,该漏洞会影响 Windows 的所有版本,包括 Windows 7 / 8 / 8.1 / 10 。

尽管微软声称新版 Windows Defender 能够应对该问题,但未透露用户需要升级到最新的 Windows 操作系统版本,才能获得这一益处。

对于旧版 Windows 操作系统的用户来说,可利用虚拟机管理程序强制执行的代码完整性(HVCI)的黑名单功能来提供一定程度上的防护。

遗憾的是,此功能仅适用于七代以后的英特尔处理器。如果您的 CPU 较旧、或者在新处理器上禁用了HVCI 功能,则需要手动卸载驱动。

更糟糕的是,黑客已经设法对这个缺陷加以利用。尽管远程访问木马(RAT)已经存在多年,但近期的发展却让它们变得比以往更加危险。

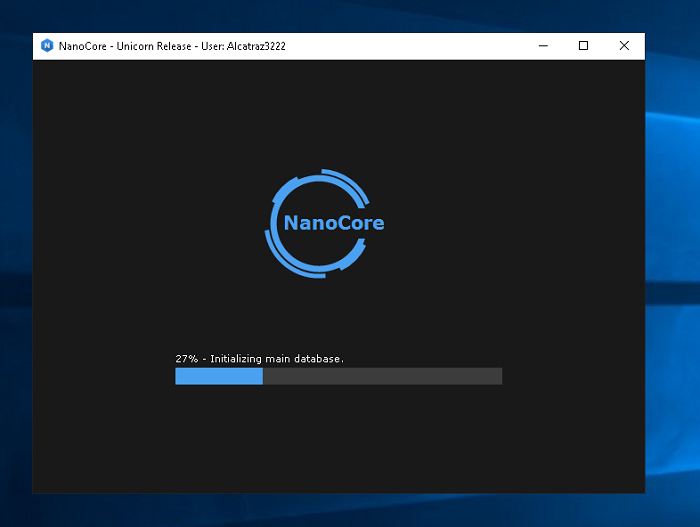

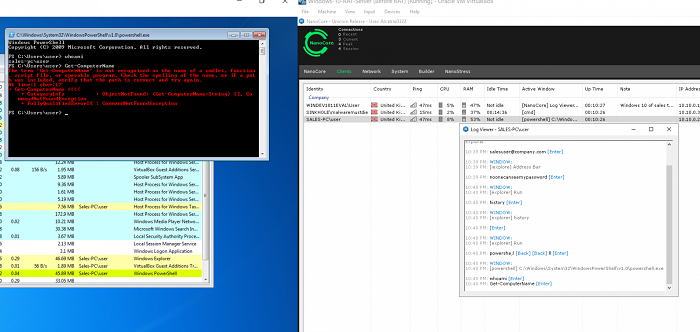

比如 NanoCore RAT,就曾以 25 美元的价格在暗网上被挂牌出售。然而 2014 年的时候,NanoCore RAT 的免费破解版开始大肆流行开来。

此后,攻击者为它添加了许多新的的插件,让该工具变得更加复杂。最新消息是,LMNTRX 实验室的研究人员发现,NanoCore RAT 又迎来了一项利用最新漏洞的新功能。

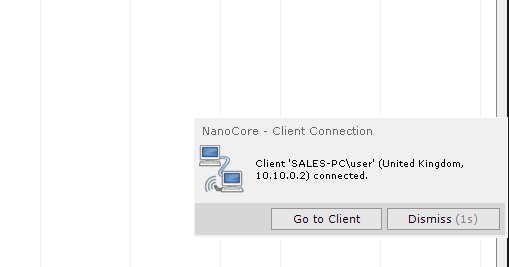

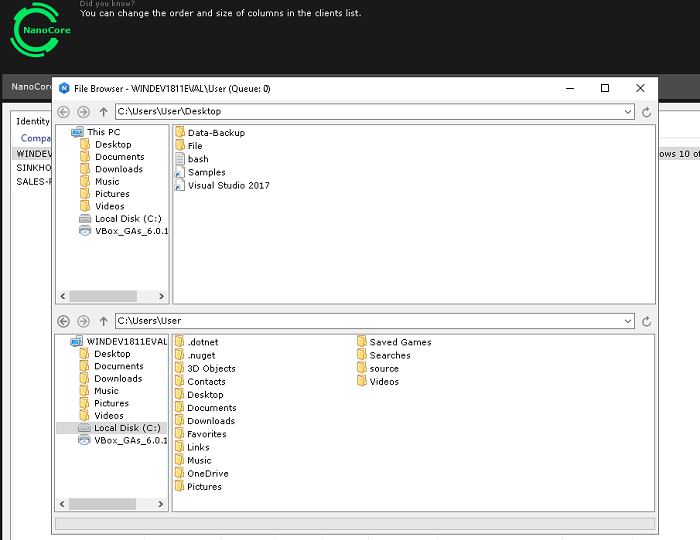

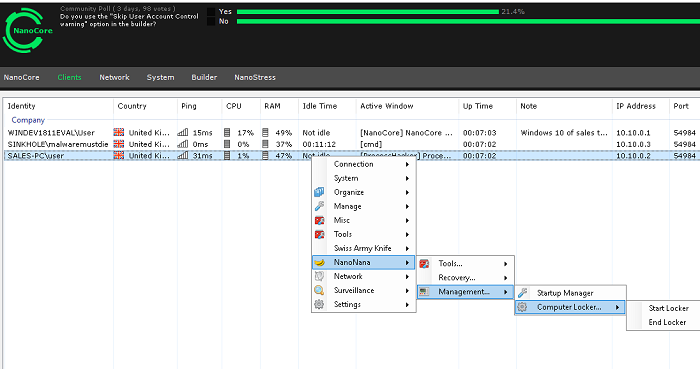

借助该工具,黑客可宣称关闭或重启系统、浏览文件,访问和控制任务管理器、注册表编辑器、还有鼠标。

以及打开网页、禁用网络摄像头的活跃状态指示灯,以便在不被注意的情况下监视受害者、并录制音视频。

由于攻击者可以完全访问计算机,他们还可以使用键盘记录程序窃取密码登陆凭据,以及使用类似勒索软件的定制方案,加密受害者的计算机。

庆幸的是,NanoCore RAT 已存在多年,被安全研究人员广为所知。LMNTRX 团队将检测技术分为三大类,分别是 T1064(脚本)、T1060(注册表运行键值 / 启动文件夹)、以及 T1193(Spearphishing 附件)。

● 脚本通常由系统管理员用于执行例行任务,因此任何异常执行的合法脚本程序(如 PowerShell 或 Wscript)都可被鉴别出可疑的行为。

● 监视注册表以更改运行与已知软件或修补程序无关的键值,以及留意启动文件夹的添加或更改,亦有助于检测恶意软件。

● LMNTRIX 等网络入侵检测系统可过滤传输中恶意附加的钓鱼内容,比如 LMNTRIX Detect 就可根据行为(而不是签名)来检测恶意软件。

综上所述,对于企业组织和个人 / 家庭用户来说,目前最佳的应对措施,就是将系统和软件更新到最新版本(包括 Windows 驱动程序、第三方软件、甚至 Windows Update)。

最重要的是,请勿下载或打开任何可疑电子邮件、或安装任何未知供应商的第三方软件。