Win10 SMBv3协议蠕虫病毒被微软无意公开

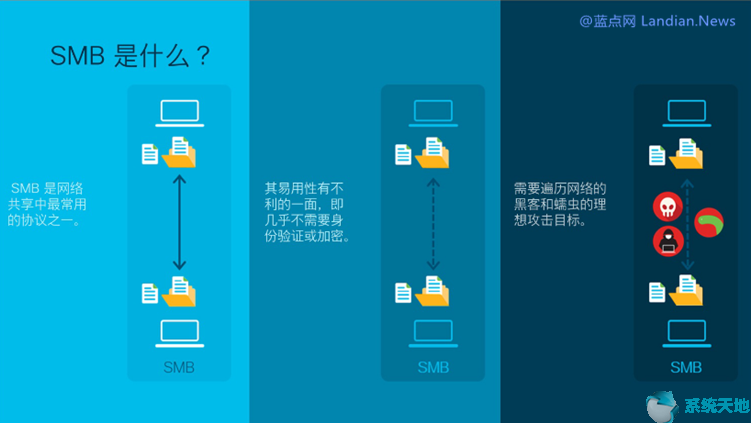

Server Message Block/SMB是微软开发的服务器系统可在企业内部环境中非常轻松的搭建文件和资料共享系统。此前勒索软件WannaCry蠕虫病毒就是通过SMB未修复漏洞传播的 , 当时许多企业内网大量计算机感染蠕虫病毒。因此对于企业来说及时修复该服务器的漏洞非常关键,除非漏洞被公开而微软并没有发布安全更新修复安全漏洞。关键是如果不是零日漏洞,那么微软怎么会不修复漏洞就公开漏洞呢?事实证明微软有时候还真的能做出这种事。

微软不慎将SMBv3协议漏洞公开:

昨天微软向Windows 10各个分支版本发布例行累积更新修复漏洞,通常微软发布安全更新的同时也会公布漏洞。而编号为CVE-2020-0796的SMBv3协议漏洞同时被微软公开,该协议被广泛使用因此极易遭到蠕虫病毒的感染。让人震惊的是微软公开漏洞的同时竟然没有在累积更新中修复漏洞,这意味着现在压根没有补丁可用于修复漏洞。在发现不慎将未修复漏洞公开后微软立即删除漏洞的相关细节,但还是有部分安全公司通过接口抓取到漏洞详情。

例如思科旗下安全实验室在抓取漏洞后已经发布漏洞细节,在发现微软撤回漏洞后思科也随之将漏洞报告删除了。但显然在互联网上只要内容发布想要彻底的删除干净是个困难的事情,目前已经有不少爬虫将漏洞报告保存下来。

我们怀疑微软可能发现其他BUG:

正常流程上说微软是不太可能不修复漏洞就公开漏洞细节的,尤其是还是蠕虫漏洞这类危害性比较高的安全漏洞。我们有理由相信微软应该是已经制作漏洞修复补丁 , 但是在累积更新发布前可能发现其他BUG导致删除修复补丁。可能微软安全团队与产品团队之间沟通还有问题,导致补丁被撤回后安全团队还是将这枚高危漏洞的细节公布了。不幸中的万幸是目前只有漏洞细节被公布并没有相关利用代码,因此攻击者要发动攻击可能还需要更多时间准备。

企业IT管理员最好提前做准备:

鉴于该漏洞危害程度较高极易被诸如WannaCry 和NotPetya 勒索软件利用,因此建议IT管理员们提前做好准备。思科安全团队给出的建议是当前最好禁用SMBv3协议并同时禁用445端口 , 防止有蠕虫病毒借助该端口发动攻击。IT管理员也可以利用系统内置的防火墙或第三方安全软件提供的防火墙进行过滤,将TCP 445端口阻断应对攻击。

此外微软已经重新发布漏洞通报对漏洞大致情况进行介绍并提供缓解办法,建议管理员们修改策略缓解这枚漏洞。