蠕虫病毒继续攻击政企和学校医院

火绒安全实验室发布报告显示目前有蠕虫病毒利用永恒之蓝漏洞正在面向政府和企业及学校医院等发动攻击。永恒之蓝漏洞的主要特点就是局域网疯狂感染,因此内网拥有较多设备的政企学校医院成为攻击的主要目标。同时上述企事业机构安全防范意识也相对薄弱,使用旧版系统和不经常更新补丁让漏洞始终暴露在黑客面前。

永恒之蓝漏洞简介:

永恒之蓝漏洞是去年上半年由影子经纪人公开的漏洞,该漏洞最初是美国国家安全局收集的但是被意外泄露。该漏洞可通过共享打印机使用的旧版SMB协议进行疯狂感染,WannaCry勒索软件就是利用该漏洞展开攻击。然而这么长时间过去依然还有众多电脑尚未安装系统补丁,例如台积电未修复永恒之蓝被攻击后损失17亿元。

火绒发现的蠕虫病毒:

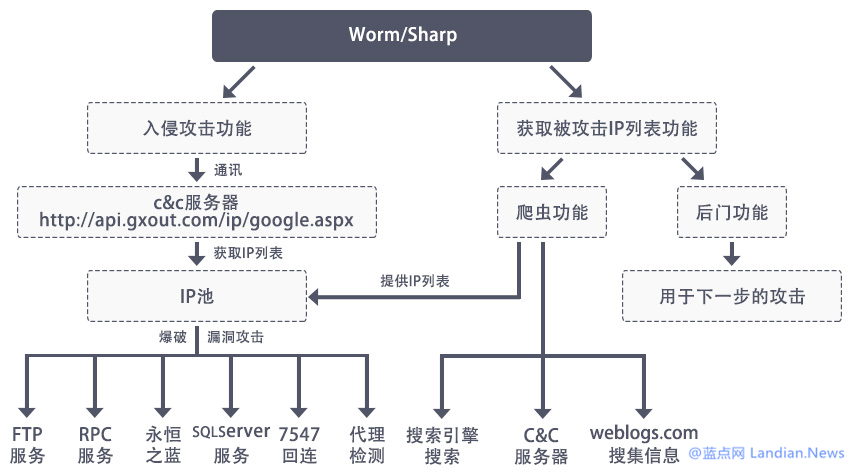

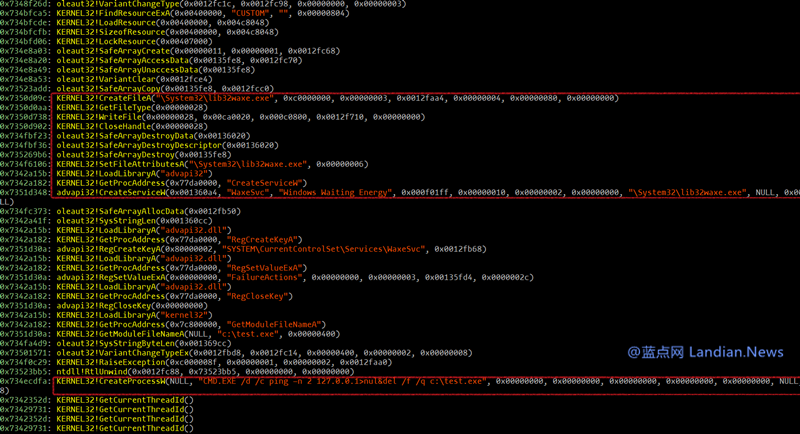

火绒团队在分析后认为此蠕虫病毒可追溯到去年六月甚至更早,同时该蠕虫病毒至今仍保持非常活跃的更新。该蠕虫病毒通过远程服务器和爬虫功能收集局域网内的地址,然后开始嗅探各个常用服务端口是否是开放的。包括RPC服务的135端口、数据库使用的1433端口、FTP服务使用的21端口以及SMB协议使用的445端口等。若发现上述端口处于开放状态则开始利用内置的密码词典进行爆破,成功感染后则迅速侵袭到内网所有机器。

预留后门程序执行更多恶意操作:

当该蠕虫病毒成功侵入企事业单位的内部网络后即开始疯狂感染,在感染完成会在所有设备上植入后门程序。后门程序可连接黑客控制的远程服务器以便接收新的指令,黑客需要的话可以远程安装勒索软件和其他病毒。值得注意的是黑客目前尚未利用该蠕虫病毒进行什么恶意操作,只是花费大量时间在全网传播这款蠕虫病毒。火绒安全实验室认为该黑客组织不断更新并提高传播量可能是为了在未来某个时间点发动大规模的网络攻击。建议企事业单位使用火绒安全软件进行安全检查,同时尽早更新操作系统补丁封堵永恒之蓝等系列公开漏洞。