腾讯QQ/TIM升级程序存在漏洞,被劫持投放病毒

火绒安全团队最新发布消息称根据用户反馈监测到有攻击者利用腾讯QQ/TIM 升级程序存在的漏洞展开攻击。这枚漏洞存在于腾讯QQ普通版本、QQ轻聊版、QQ国际版以及TIM版中 , 漏洞可能会影响数以亿计的用户。鉴于影响面较大火绒安全团队暂未透露漏洞的具体细节,待腾讯对各个产品线进行修复后再公布漏洞的详情。

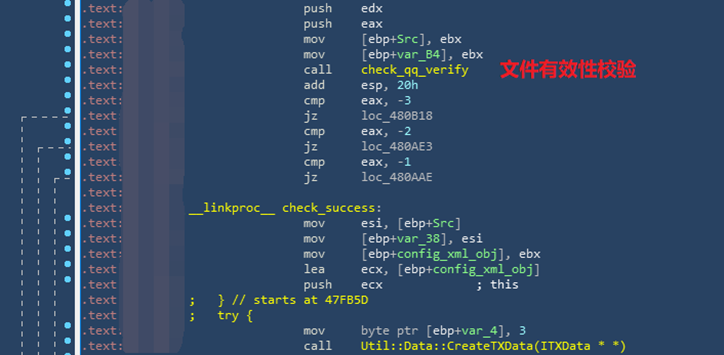

据查这枚漏洞实际上腾讯在多年前已经发现并在当时进行修复,只是现在看来这个漏洞的修复还存在着问题。当年腾讯针对这枚升级漏洞增加数据校验逻辑,不过经检查这个升级过程依然存在逻辑错误因此被黑客利用。也正是如此不知道什么时候有黑客发现这枚漏洞并进行攻击,当前除火绒外也没有其他安全公司监测到攻击。目前尚不清楚具体已经有多少用户遭遇类似的攻击,不过如果近期腾讯推出新版本建议大家尽快进行升级等。

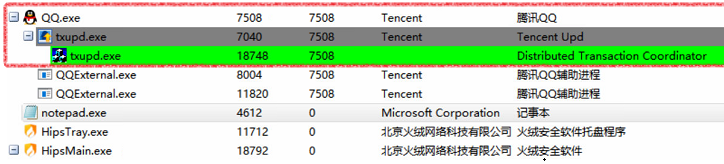

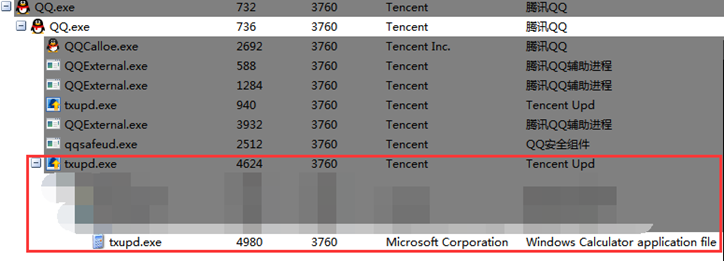

火绒安全团队分析后发现这个漏洞利用过程不涉及本地存在的劫持,大概率是运营商劫持或者路由劫持投毒。而用户给出的反馈是路由器曾经刷过第三方的固件,火绒工程师由此向路由器劫持方向跟进并追查劫持线索。追踪过程中火绒团队发现当腾讯QQ系列发送升级请求后,其请求地址遭到劫持并下载 txudp.exe 的病毒包。这个病毒包名称实际与腾讯官方的升级程序名称相同,但用户如果轻信并执行的话则电脑就会被感染上病毒。经过分析火绒工程师发现是路由器劫持腾讯QQ的升级网址,然后直接向用户下发伪造的 txudp.exe 程序包。

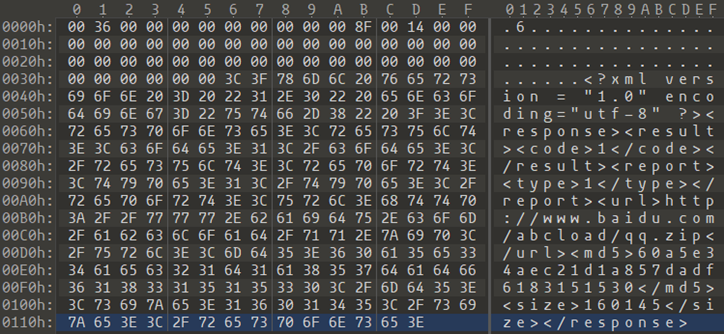

正常情况下的升级逻辑是将本地软件的版本信息发送给服务器,之后服务器按照版本信息下发对应的升级包。而在这个过程中腾讯此前修复会增加升级内容的校验,只要校验通过后就会解压指定的压缩包并执行其程序。由于存在漏洞黑客制作的病毒包可通过校验,因此在劫持下发包后腾讯便按照预设流行自动解压并按照病毒。最终用户可能在完全不知情的情况下遭到病毒的感染,估计用户也不可能想到竟然是QQ 升级带来的病毒等。

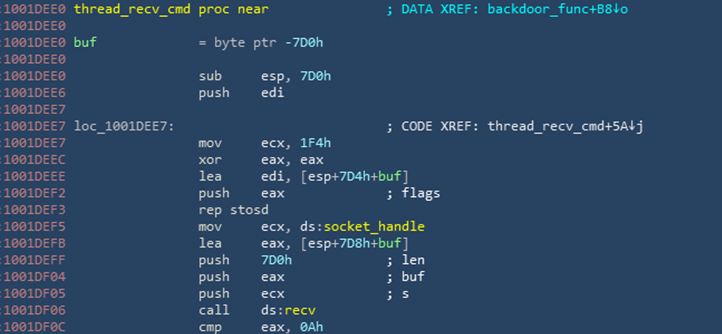

黑客制作的这个病毒包功能丰富,会自动收集设备信息例如计算机名称、账户名称、系统版本等上传服务器。病毒具备抓取屏幕截图的功能并且还可以远程执行任意命令,这意味着攻击者可以继续向用户安装更多病毒。据检查病毒的远程服务器位于贵州遵义 (111.122.86.7) 和毕节 (111.120.23.23),两台服务器均为电信线路。由于暂时样本不够还无法知晓黑客的具体目的是什么,不过对于用户来说沦为肉鸡后也就没有任何安全可言。

在这次事件中攻击者主要使用路由器进行劫持,而用户使用的本身是第三方提供的路由器固件非官方版固件。既开发路由器固件进行劫持又知道利用腾讯QQ 未披露漏洞,想必病毒团伙应该是提前知道腾讯存在的漏洞。很难说现在地下黑市里这枚漏洞是否已经在大量流传,不过最终攻击者还需要能够劫持腾讯升级地址才能行。如果没法利用运营商进行劫持的话也只有通过路由器、DNS或者网络发动攻击,相对来说执行起来并不容易。也正是如此大家在刷路由器固件时也要谨慎选择,尽量使用那些知名度较高并且已经开源的固件防止带病毒。